|

Nouvelles

Il y a un an, a été découverte avec grande stupeur, la désormais célèbre chez les hackers "faille de sécurité heartbleed" . Il y a un an, a été découverte avec grande stupeur, la désormais célèbre chez les hackers "faille de sécurité heartbleed" .

Cette faille est provoquée par une erreur qui se situe au niveau de la fonction de " heartbeat" qui existe systématiquement dans la relation client-serveur en mode sécurisé (mode ssl) .

une faille d'autant plus vicieuse qu'elle concerne justement le fameux mode sécurisé existant entre serveurs nécessitant de telles sécurisations (serveurs bancaires, etc ....).

La fonction heartbeat est une fonction qui permet de maintenir un contact constant entre le client et le serveur, ceci afin d'éviter les coupures qui peuvent être potentiellement plus nombreuses en mode sécurisé .

grosso modo, lorsqu'il n'y a aucune activité entre le client et le serveur, le client envoie tout de même des données à intervalles régulier, et le serveur renvoie eu client ces mêmes données afin de dire "je suis toujours là à ton écoute même si tu ne fais rien " .

Un client peut donc envoyer 2000 octets de données et indiquer en avoir envoyé 64.000…. le serveur renverra vers le client les 2000 octets reçus du client + 62.000 octets récupérés de sa mémoire…

Dans ces 62.000 octets, il peut y avoir des données sensibles comme des cookies, des mots de passe, ….

C'est ainsi que l'hébergeur OVH s'est trouvé dans l'obligation de faire changer tous les mots de passe d'accès aux backoffice de tous leurs clients l'été dernier .

Et ce n'est qu'un exemple des conséquences d'une telle faille .

Toutes ces découvertes font l'objet d'une veille permanente chez defcon-7.com , ce qui enrichit constamment nos séminaires et séances de coaching sur la sécurité , et les techniques déployées lors d'un test / audit de sécurité , pénétration , que ce soit en entreprise oiu pour le particulier .

Encore une info des plus dommageable en ce qui concerne la surveillance ...une activité très facile à opérer sur un public qui pratique la politique de l'autruche en matière de sécurité informatique ...

Le magazine allemand Der Spiegel a révélé un nouveau scandale d’espionnage : il s’avère que de nombreuses entreprises et personnalités politiques françaises ont été surveillées par le renseignement allemand en coopération avec la NSA américaine.

Selon l’article publié le 23 avril par l’hebdomadaire allemand Der Spiegel qui cite des sources internes au sein des services de renseignement extérieurs allemands (BND), les entreprises françaises EADS et Eurocopter – qui font toutes deux partie de l’actuel Airbus Group – ont été concernées, aussi bien que les «autorités françaises» et certains «politiques» même si l’article ne donne pas d’autres précisions.

Les données récoltées et stockées par le BND étaient transmises «depuis près de dix ans» à la NSA américaine en fonction de requêtes précises que lui envoyait régulièrement cette dernière (numéros de téléphone, adresses IP, données de géolocalisation, etc.). D’après les données de Zeit Online, il s’agit de près de 800 000 requêtes par jour, dont 40 000 visaient spécifiquement des intérêts allemands et européens. Plusieurs requêtes ont été déposées dans le cadre de la surveillance de personnalités politiques importantes .

Il fallait une excuse de taille, en plus des affaires à la "Charlie" qui se multiplient, pour que notre gouvernement fasse passer son projet de loi de surveillance numérique (dont les données seront immédiatement transmises aux USA via la NSA, CIA, etc.) . Il fallait une excuse de taille, en plus des affaires à la "Charlie" qui se multiplient, pour que notre gouvernement fasse passer son projet de loi de surveillance numérique (dont les données seront immédiatement transmises aux USA via la NSA, CIA, etc.) .

Et là "OOOOhhhh my god , des Cyberjihadistes ont attaqué la chaine TV5 ."

Aussitôt, tous les clichés sur les hackers qui peuvent tout faire à 1000 km de distance, sont sortis, et la presse a montré son incompétence, et sa propension a se servir de mythes pour faire du sensationnel....ce qui par ailleurs a permis à TV5 de jouer à la victime, tout en maintenant une certaine image du vilain hacker ayant les pleins pouvoirs depuis sa cave, auprès du public.

Revenons un peu sur des données factuelles:

1/ Dans plusieurs reportages diffusés sur France 2, BFMTV, on voit des mots de passes écrits sur des post it ou sur des feuilles affichées aux murs des bureaux de la rédaction, ou en bas d'écran d'ordinateurs .

Pire ... les mots de passe sont simplissimes, exemple : mot de passe youtube :lemotdepasseyoutube ...ce qui permet de se faire une idée sur les autres mots de passe (ex: le mot de passe facebook est certainement : lemotdepassefacebook, etc, etc.)

Cela révèle un certain état d'esprit dilettante chez les cadres de TV5 ....qui a son tour révèle le dilettantisme qui regne en France concernant ce sujet qui est la sécurité informatique .

2/ certaines url du site de tv5 sont de véritables passoires à attaque par injection sql , et ce n'est un secret pour personne .

3/ La chaine TV5 a été prévenue depuis un moment , par des white hat , que leur sécu n'était pas bonne .

Elle n'a pas réagit ...et en plus ses représentants mentent quand ils se font un peu malmener par des journalistes sur leur attitude après l'attaque .....attitude qui a revèlé une incapacité a réagir promptement et efficacement afin d'éviter une propagation du danger sur leurs réseaux informatiques alors même que l'attaque qui les avait touché n'avait pas encore été ceinturée .

Typique du français qui refuse depuis des décennies de s'intéresser de plus près aux appareils informatiques et aux appareils connectés qu'il utilisent de plus en plus ...et qui laisse des trous de sécurité béants concernant ses données sur ces appareils (carte de crédit et autres paperasses numérique ) tout en flippant de se faire cambrioler ...

Cela fait au moins 3 ans, que , lorsque je parle avec des chefs d'entreprise, je leur dis que la France est une véritable passoire au niveau de la sécurité informatique et qu'en international, il ne faut pas s'étonner à ce que des entreprises étrangères arrivent toujours mieux placée au niveau des devis....comme si ....elles avaient eu connaissance des devis des entreprises française à l'avance (tiens donc !).

Je ne récolte que sarcasmes ou ignorance ....et j'ose espérer qu'il ne faudra pas trop de coups tels que celui monté contre TV5 avant que les responsables d'entreprises française ne se bougent un peu plus .

3/ en France, d'une manière générale, règne la lois du n'importe quoi en ce qui concerne

- l'utilisation de matériel numérique (ordinateur,tablettes téléphones portables)

- la manipulation de données numériques (fichiers échangés , etc...) .

- le surf sur l'internet en général, et l'usage des réseaux sociaux et autres outils de communication en particulier (skype, etc...)

La chaine TV5, qu'elle se soit fait hacker par de réels djihadistes, ou par des hackers que cela a amusé de se faire passer pour des jihadistes...ou encore par des agences gouvernementales ou semi gouvernementales afin d'augmenter un certain climat sécuritaire ...est avant tout responsable de ce qui lui est arrivé et il suffit de voir des reportages diffusés à la télévision, ou des images tournées dans les bureaux de TV5 montrent que les mots de passe sont en évidence affichés dans les bureaux !

Il suffit généralement d'un audit d'une journée , et d'une mise au point de quelques heures pour :

- que soient sécurisé à un degré déjà plus que raisonnable les données de votre entreprise

- que vos cadres et personnes ayant accès à des réseaux et données sensibles soient sensibilisés aux comportements préventifs de base à avoir afin d'éviter de devenir à son insu l'injecteur d'un virus au sein de votre propre entreprise .

Ne vous en privez pas .

Vous vous demandez surement quelles peuvent bien être nos manières d'opérer lorsqu'il s'agit de faire des tests de sécurité , des audits, des tests d'intrusion sur vos infrastructures informatiques, et ce, que ce soient: Vous vous demandez surement quelles peuvent bien être nos manières d'opérer lorsqu'il s'agit de faire des tests de sécurité , des audits, des tests d'intrusion sur vos infrastructures informatiques, et ce, que ce soient:

- des tests d'intrusion / de pénétrations sur vos réseaux

- des test d'interception sur vos connexions wifi/bluetooth/telephones

- des tests de vos serveurs mails

- des reniflages de vos réseaux

- etc...

Voici une réponse partielle :

Nous utilisons des micro ordinateurs minimalistes au niveau du hardware, et robustes au niveau software, sans carte mères de grandes marques afin d'éviter tout marquage hardware ...en réalité, nous assemblons nous mêmes nos machines qui servent à faire nos audits de sécurité sur vos infrastructures .Ces machines peuvent parfois être assemblées dans des malettes ou autres objets .

Ces malettes sont dotées de différents ports et antennes , ce qui permet de se connecter à peu près à n'importe quoi , que ce soit en filaire, en WIFI ou en bluetooth (nous couvrons aussi d'autres protocoles plus "exotiques").

les logiciels et applications que nous utilisons tournent sous Linux .

Nous n'en dirons pas plus ... c'est bien connu, tout artisan a ses petits secrets d'atelier ...et les nôtres sont bien gardés .

Il reste aussi, au final , à aborder les tests de social engineering, ce qui fera l'objet d'une autre news ... peut être.

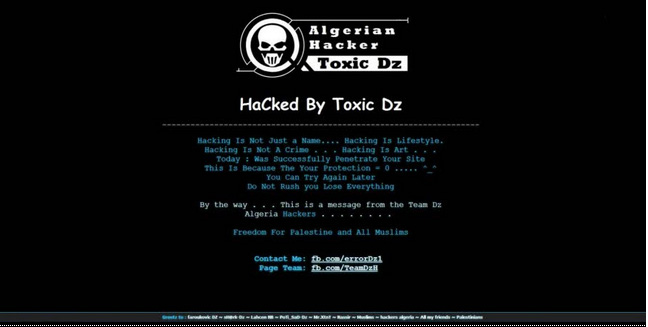

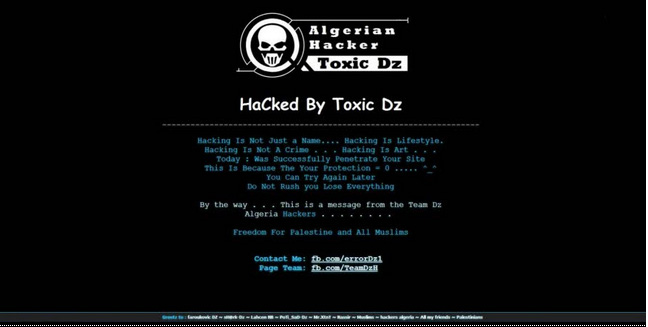

Voici ce à quoi ont du faire face les internautes, mais aussi les instances officielles de la station de ski de Courchevel, il y a peu. Voici ce à quoi ont du faire face les internautes, mais aussi les instances officielles de la station de ski de Courchevel, il y a peu.

Le site a été rétabli en quelques heures ...mais cela ne veut pas dire que le problème soit réglé à 100 pcent...

Il est navrant de voir qu'en France, une position dilettante , de type "tant que rien n'arrive, je ne fais rien" , ait été adoptée, aussi bien par les entreprises, que par des particuliers dont les activités devraient pousser à plus de sécurité informatique .

La chance de Courchevel, dans cette affaire est que l'acte de piratage ait eu lieu... 2jours après la fermeture de la station.

Soit le hasard...soit le hacker a eu une attitude chevaleresque ...

En tous les cas, j'ose épsérer que les instances de Courchevel prendront cet affaire très au sérieux, et qu'ils nont pas juste procédé à une remise en ligne de leur site sans avoir sérieusement bétonner leur sécurité au passage .

A bons entendeurs ...

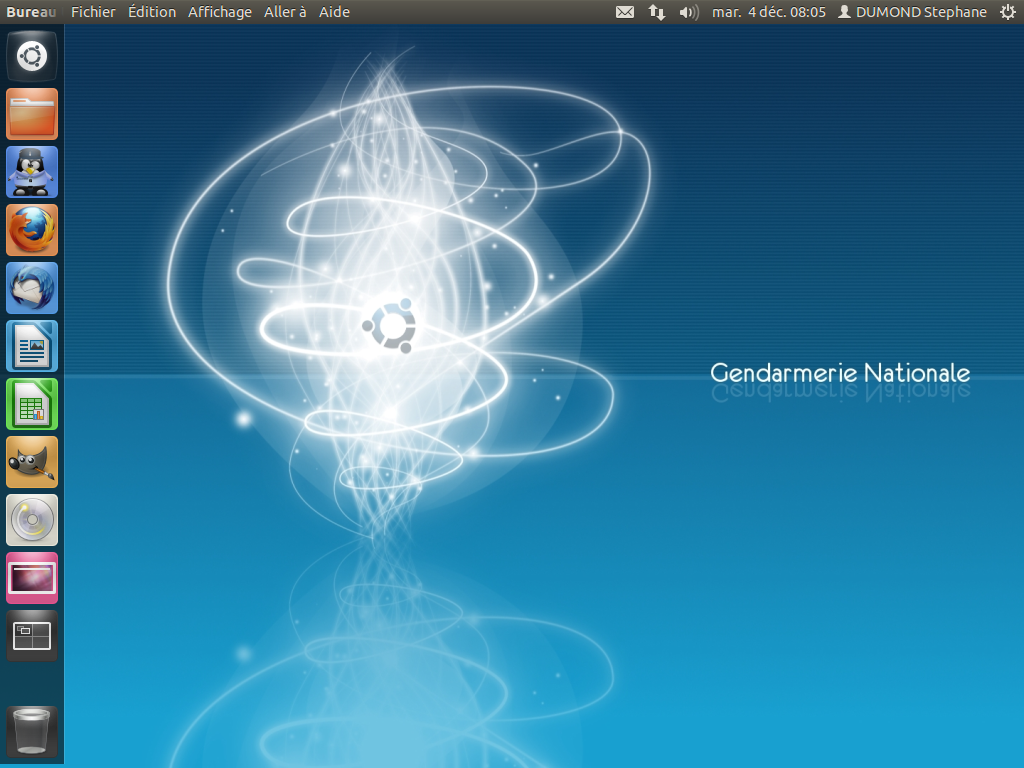

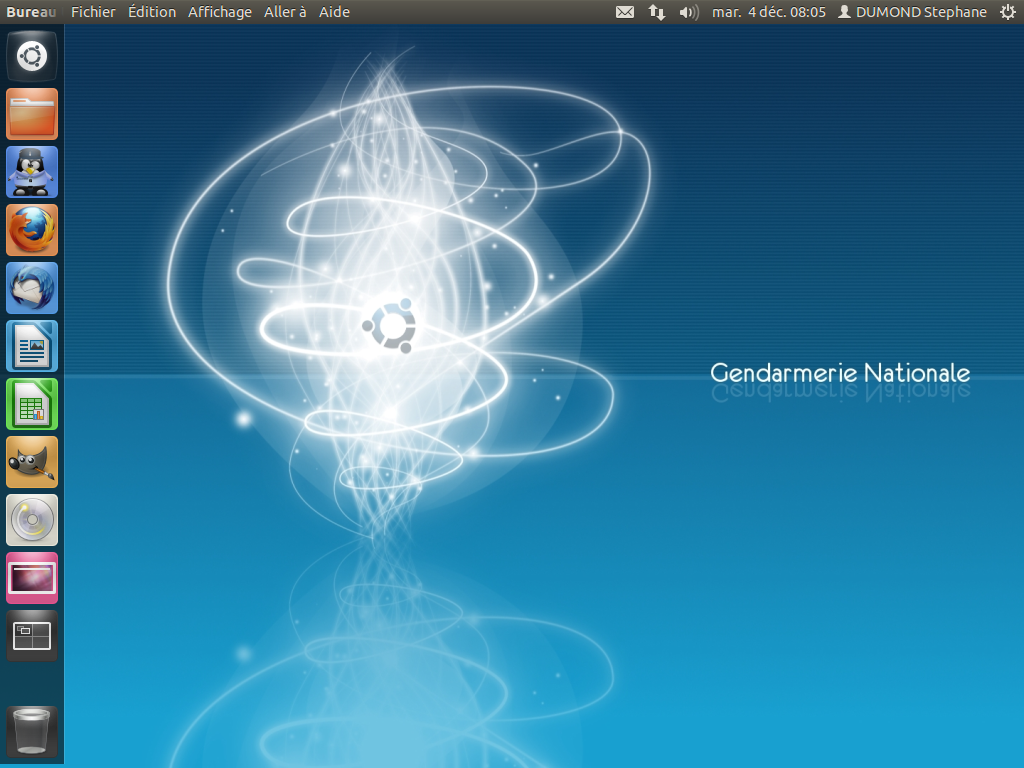

La Gendarmerie nationale est en train de passer tous ses systèmes informatiques sous linux. La Gendarmerie nationale est en train de passer tous ses systèmes informatiques sous linux.

37000 ordinateurs sont équipé depuis peu par une version sur mesure de Linux .

Une économie de 40 pcent sur le budget de droit en licence , mais aussi et surtout une indépendance vis à vis de grandes firmes américaine,s et un choix de sécurisétion personnalisé .

Il est tout a fait honorable que la gendarmerie, décide de gagner en autonomie informatique, à l'heure de PRISM et des allégations de connivences entre entreprises informatiques et gouvernement américain .

Votre entreprise gère des données sensibles et vous voudriez une sécurisation optimale, réalisée sur mesure avec des outils qui ne sont pas sous licence privée américaine ou autre ?

Vous voulez avoir des échanges avec vos collaborateurs qui restent dans le domaine confidentiel que ce soit par mail ou videoconférence ?

Pensez à Linux et au potentiel de sécurisation que ce dernier peut apporter à votre entreprise .

Quand à la prise en main, que ce soit l'emailing, la bureautique ou toute autre fonction qu'on retrouve avec un pc sous windows , il existe des suite logicielle plus que performantes, et à l'ergonomie similaire, ce qui permet une transition de windows à linux des plus douce .

Une des bases de nos méthodes d'apprentissage : la lecture de livres, suivie de la rédaction de fiches et enfin, les test en pratique . Une des bases de nos méthodes d'apprentissage : la lecture de livres, suivie de la rédaction de fiches et enfin, les test en pratique .

Il nous paraissait important de le préciser car nous intégrons des méthodes scolastiques à nos apprentissages , ce qui n'est pas toujours chose courante au sein de la communauté des hackers/geek , bien souvent composée de personnes assez astucieuses, mais manquant de méthodologie, de rigueur et de capacité à exprimer , à expliquer leur stratégie et ses étapes .

Si vous voulez que des rapports lisibles et compréhensibles soient produits suite à un audit, ou a des test de pénétration , il vous faut faire appel à des informaticiens qui ont cette démarche , ce qui est notre cas....qu'on se le dise.

La Station Spatiale Internationale bascule actuellement son matériel informatique critique de Windows à Linux afin officiellement "d'améliorer la fiabilité et la stabilité d'un des environnements informatique les plus extrême qu'on puisse imaginer ".

Le service formation de la Fondation Linux a même été sollicité par la Nasa dans ce cadre .

Opslan (nom donné par la Nasa à la partie "informatique" critique de leur projet) a donc vu l'intégralité de ses postes de travail passer de Windows à Linux, en version Debian 6 pour être précis.

Opslan , via ses réseaux a pour prérogatives par exemple, de fournir aux cosmonautes des informations qui vont de la localisation de la Station spatiale, en passant par l'inventaire matériel, ou encore la gestion des caméras à l'intérieur et à l'éxtérieur de la station.

La Nasa va même plus loin, puisque outre le fait que tous les portables des cosmonautes sont désormais équipés de Linux en système d'exploitation, elle annonce que son robot R2 actuellement en développement , et qui va prendre en charge certaines prérogatives des cosmonautes (incluant parfois des sorties dans l'espace), est piloté lui aussi par un système d'exploitation linux .

Le genre d'infos qui devrait faire méditer .

Pour votre information, la totalité des outils defcon7.com tournent sous Linux et Debian est l'une de nos mouture préférée .

Ce petit programme gratuit pour Android inquiète les autorités. Il supprime en effet le contrôle que celles-ci pouvaient avoir sur les communications téléphoniques, puisqu’il permet à des mobiles de se connecter directement entre eux, sans carte SIM ni réseau. Ce petit programme gratuit pour Android inquiète les autorités. Il supprime en effet le contrôle que celles-ci pouvaient avoir sur les communications téléphoniques, puisqu’il permet à des mobiles de se connecter directement entre eux, sans carte SIM ni réseau.

Son inventeur dit qu’il restaure le vrai potentiel des téléphones mobiles. -

http://actuwiki.fr/actu/28861/#sthash.YBmYnGMP.dpuf

L’arrivée de Serval a été discrète, et pourtant, ce logiciel pourrait tout changer, puisqu’il à le pouvoir de remettre en cause la surveillance des réseaux mobiles. Depuis quelques semaines, il peut être téléchargé gratuitement par les possesseurs d’un smartphone Android.

Son créateur est l’australien Paul Gardner-Stephen, un chercheur de l’université Flinders d’Adelaïde, qui s’est adjoint les services d’étudiants de l’Institut national des sciences appliquées de Lyon (INSA).

« Dans les années 1980, les ingénieurs travaillant sur les premiers prototypes avaient imaginé des réseaux mesh, simples et bon marché. Mais les compagnies de téléphone les avaient empêchés de travailler dans cette direction, parce qu’elles voulaient préserver leur modèle pyramidal contrôlé par le haut, hérité du téléphone filaire – techniquement caduc mais commercialement très profitable. Aujourd’hui encore, si les mobiles ne peuvent pas se parler directement au niveau local, c’est parce qu’ils sont verrouillés par les opérateurs, qui obligent les usagers à passer par leurs relais et donc par leurs systèmes de facturation« , explique l’inventeur.

Simple comme bonjour

Installer et utiliser Serval est loin d’être compliqué. Il suffit de « rooter » son smartphone (pour y supprimer les verrous des opérateurs) et d’y installer le logiciel. C’est aussi simple que cela.

Ensuite, un groupe de téléphones mobiles l’embarquant peuvent se connecter directement entre eux, sans faire appel ni à une carte SIM, ni a des antennes relais. En fait, les appareils sont reliés par maillage (la création de réseaux temporaires et mouvants totalement décentralisés).

Le dispositif s’adapte de plus à la distance séparant les mobiles du groupe. Si ils ne sont séparés que de quelques centaines de mètres, ils peuvent communiquer directement entre eux. Si l’éloignement est plus important, les autres téléphones Serval se trouvant dans la même zone captent automatiquement la communication et la retransmettent, de proche en proche, et sans que leurs propriétaires aient quoi que ce soit à faire. Tout est automatique.

Des communications via Wi-Fi

Pour l’instant, Serval se base sur les émetteurs Wi-Fi des téléphones, ainsi que sur les points d’accès Wi-Fi locaux. Il est prévu que sa prochaine mouture utilise directement l’émetteur principal des mobiles, et exploite les fréquences GSM.

Paul Gardner-Stephen envisage même de donner vie à un système encore plus puissant, où certains téléphones auraient le rôle d’antennes relais : ils seraient spécialement configurés pour relayer les conversations échangées par les autres appareils, y compris ceux ne disposant pas de Serval.

Le scientifique aimerait que son invention serve en priorité dans les pays du tiers-monde ainsi que dans les zones où les réseaux mobiles ne sont plus opérationnels, suite à des catastrophes naturelles. Des fabricants de téléphones mobiles chinois se seraient déjà montrés intéressés par le programme.

http://actuwiki.fr/actu/28861/#sthash.YBmYnGMP.dpuf

Vous vous rappelez du film "WARGAMES" ? L'histoire de ce lycéen qui se sert du modem familial pour hacker le pentagone et qui fait croire à une attaque thermonucléaire globale de la part des Russes ...pour en arriver à faire baisser le niveau de sécurité du territoire jusqu'au redouté DEFCON 1 ? Vous vous rappelez du film "WARGAMES" ? L'histoire de ce lycéen qui se sert du modem familial pour hacker le pentagone et qui fait croire à une attaque thermonucléaire globale de la part des Russes ...pour en arriver à faire baisser le niveau de sécurité du territoire jusqu'au redouté DEFCON 1 ?

Si c'est le cas, inutile de vous expliquer notre nom, outre le fait que dans la réalité (car le defcon existe vraiment) , le niveau de sécurité maximal est le defcon 5 ... nous avons poussé un peu le bouchon en nous appelant defcon 7, parceque le chiffre 7 est assez particulier.

Quand au Dragons et aux ombres, la référence est à rechercher dans les arts martiaux et énergétiques chinois .

un bon Hacker est aussi un stratège qui a lu sun zu et qui en connait les applications tant au niveau de l'informatique que du social engineering .

| |

Il y a un an, a été découverte avec grande stupeur, la désormais célèbre chez les hackers "faille de sécurité heartbleed" .

Il y a un an, a été découverte avec grande stupeur, la désormais célèbre chez les hackers "faille de sécurité heartbleed" . Il fallait une excuse de taille, en plus des affaires à la "Charlie" qui se multiplient, pour que notre gouvernement fasse passer son projet de loi de surveillance numérique (dont les données seront immédiatement transmises aux USA via la NSA, CIA, etc.) .

Il fallait une excuse de taille, en plus des affaires à la "Charlie" qui se multiplient, pour que notre gouvernement fasse passer son projet de loi de surveillance numérique (dont les données seront immédiatement transmises aux USA via la NSA, CIA, etc.) . Vous vous demandez surement quelles peuvent bien être nos manières d'opérer lorsqu'il s'agit de faire des tests de sécurité , des audits, des tests d'intrusion sur vos infrastructures informatiques, et ce, que ce soient:

Vous vous demandez surement quelles peuvent bien être nos manières d'opérer lorsqu'il s'agit de faire des tests de sécurité , des audits, des tests d'intrusion sur vos infrastructures informatiques, et ce, que ce soient: Voici ce à quoi ont du faire face les internautes, mais aussi les instances officielles de la station de ski de Courchevel, il y a peu.

Voici ce à quoi ont du faire face les internautes, mais aussi les instances officielles de la station de ski de Courchevel, il y a peu. La Gendarmerie nationale est en train de passer tous ses systèmes informatiques sous linux.

La Gendarmerie nationale est en train de passer tous ses systèmes informatiques sous linux. Une des bases de nos méthodes d'apprentissage : la lecture de livres, suivie de la rédaction de fiches et enfin, les test en pratique .

Une des bases de nos méthodes d'apprentissage : la lecture de livres, suivie de la rédaction de fiches et enfin, les test en pratique .

Ce petit programme gratuit pour Android inquiète les autorités. Il supprime en effet le contrôle que celles-ci pouvaient avoir sur les communications téléphoniques, puisqu’il permet à des mobiles de se connecter directement entre eux, sans carte SIM ni réseau.

Ce petit programme gratuit pour Android inquiète les autorités. Il supprime en effet le contrôle que celles-ci pouvaient avoir sur les communications téléphoniques, puisqu’il permet à des mobiles de se connecter directement entre eux, sans carte SIM ni réseau. Vous vous rappelez du film "WARGAMES" ? L'histoire de ce lycéen qui se sert du modem familial pour hacker le pentagone et qui fait croire à une attaque thermonucléaire globale de la part des Russes ...pour en arriver à faire baisser le niveau de sécurité du territoire jusqu'au redouté DEFCON 1 ?

Vous vous rappelez du film "WARGAMES" ? L'histoire de ce lycéen qui se sert du modem familial pour hacker le pentagone et qui fait croire à une attaque thermonucléaire globale de la part des Russes ...pour en arriver à faire baisser le niveau de sécurité du territoire jusqu'au redouté DEFCON 1 ?